Содержание

ЗАО «Банковско-финансовая телесеть» готовит к запуску новое решение в рамках набора услуг по защите информации – услуга межсетевого экрана. Предлагаем разобраться, зачем необходимы межсетевые экраны в современных реалиях в корпоративной среде.

Ниже будут определены основные правила работы межсетевых экранов, их разновидности и область применения.

Что представляет собой межсетевой экран

Для отслеживания, контроля и, при необходимости, блокировки сетевых пакетов данных используют специальные программы или программно-аппаратные решения, также называемые брандмауэрами, межсетевыми экранами (МЭ) или файерволами. Такой комплекс фильтрует пакеты данных по заранее установленным правилам (параметрам).

Современные решения в этой области подключаются к периферийным участкам сети, отвечают за фильтрацию данных и идентификацию пользователей, контролируют и прерывают нежелательные или запрещенные соединения, обеспечивают безопасный транзит трафика за счет встроенных возможностей и функций.

Принцип работы

Главной задачей каждого МЭ является фильтрация обмена данными между отдельными участками сети. Система может разграничивать разрешения на доступ для разных категорий пользователей, защищать сеть от внешнего сканирования и сетевых атак со стороны злоумышленников. Другими словами, межсетевые экраны играют роль одного из форпостов сетевой безопасности компании.

Основные функции

Возможности брандмауэров достаточно широки и могут различаться в каждой конкретной реализации, но основными функциями являются:

- Воспрепятствование подмене трафика. Это защита от т.н. атак «человек посредине» (MITM), когда злоумышленник вклинивается в обмен данными между двумя узлами одной сети и отправляет одному из них сфальсифицированную информацию от имени второго участника. К примеру, при обмене информацией головного офиса с одним из своих подразделений злоумышленник может попытаться подменить свой IP-адрес на тот, который используют участники обмена информацией. Брандмауэр предотвращает подобные попытки.

- Защита от атак распределенного доступа (DDoS). Это ситуация, когда сеть или сайт компании обрушивается за счет отправки на них множества запросов от других устройств. Обычно для этих целей используются ботнеты, состоящие из сотен и тысяч зараженных вирусом компьютеров. Современные решения способны распознавать попытки подобных атак, находить закономерности в их осуществлении и перенастраивать экраны для фильтрации и запрета запросов, поступающих от ботов.

- Блокировка отправки данных на неизвестные IP-адреса. К примеру, попавший на компьютер одного из сотрудников вирус не сможет передать конфиденциальные данные о компании своему разработчику, поскольку брандмауэр заблокирует подобные попытки.

Сертифицированный межсетевой экран представляет под собой комплекс оборудования и программ, который позволяет контролировать сетевые пакеты передаваемых данных на предприятиях. Его главной функцией является фильтрация всего проходящего трафика. В обязательном порядке осуществляется настройка оборудования и программного обеспечения, которая позволяет правильно выполнять контроль. При помощи межсетевого экрана создается барьер, который защищает размещенную за ним ИТ-инфраструктуру от различных сетевых атак.

Правила фильтрации трафика

Весь проходящий через межсетевые экраны трафик фильтруется по определенным заранее правилам. Каждое такое правило указывает брандмауэру действия, которые тот должен совершить для пакета из каждого IP-адреса и порта. Действий всего три, но они полностью справляются с задачей фильтрации на базовом уровне:

- Accept (разрешить) – пакет пропускается в сеть.

- Reject (отклонить) – пакет не пропускается с информированием пользователя о недоступности такой возможности.

- Drop (отбросить) – пакет блокируется без дополнительных сообщений.

Лучше понять принцип создания правил поможет следующий пример. Отдел маркетинга компании имеет собственный набор IP-адресов, которые обмениваются информацией через 80-й порт. Для МЭ может существовать следующий набор правил:

- Разрешить всем адресам отдела маркетинга доступ через 80-й порт.

- Разрешить всем адресам ИТ-отдела компании доступ к адресам отдела маркетинга.

- Запретить доступ для всех остальных адресов.

Сотрудник другого отдела при попытке подключения получит извещение о неудавшемся соединении, согласно последнему правилу. Сотрудник маркетингового отдела также получит отчет об ошибке, если попытается соединиться через SSH (22-й) порт, согласно разрешениям из первого правила.

Какими бывают МЭ

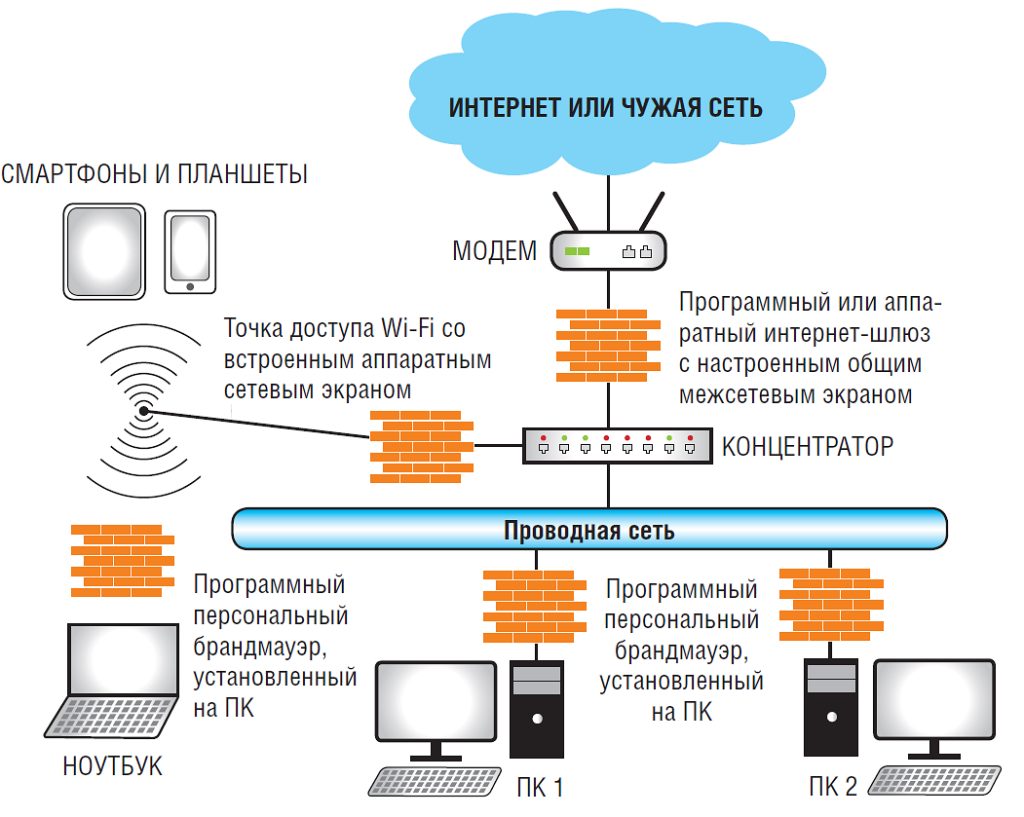

Существующие брандмауэры делятся на аппаратные и программные, которые между собой отличаются набором используемого программного обеспечения и возможностями.

Аппаратные реализации

Это набор специализированных устройств, предназначенных исключительно для обработки трафика. Для его работы применяется специфическое ПО, созданное для оптимизации и повышения производительности конкретного оборудования.

Аппаратные комплексы значительно мощнее и производительнее программных, но стоят несравнимо дороже. Иногда цена подобных устройств в разы превышает стоимость программных вариантов.

Программные реализации

Это специализированный программный пакет, который инсталлируется на физическом или виртуальном устройстве. Через него осуществляется транзит всего внешнего трафика в локальную сеть организации.

Зачастую программные экраны дешевле аппаратных и могут применяться не только на периферийных участках сети, но и непосредственно на пользовательских ПК. Отрицательными сторонами подобных программ является ограниченная пропускная способность и достаточно сложная настройка в случае широко разветвленных сетей.

МЭ с возможностью контроля сеансов

Задачей экранов со встроенным контролем состояния сеансов является анализ всей пользовательской активности в каждой из установленных сессий. После проведения анализа МЭ определяет типичность или нетипичность действий пользователя. В последнем случае трафик может быть заблокирован экраном самостоятельно.

Таким образом, решение о разрешении или запрете трафика пользователя МЭ принимает, основываясь не только на предварительно заданных правилах, но и на данных анализа предыдущих сессий. Подобные брандмауэры глубже анализируют пакеты, чем классические, не умеющие контролировать сессии.

Что представляет собой универсальный шлюз безопасности

Решения этого класса включают в себя целый набор программ, в который входят:

- антивирус;

- непосредственно МЭ;

- фильтр спама;

- система обнаружения и предотвращения вторжений IDS/IPS;

- VPN;

- контроль сеансов.

Главным плюсом такого решения является объединение всего набора оборудования и ПО в единое целое, что упрощает его администрирование и настройку. Удобство использования заключается в едином пользовательском интерфейсе для управления и контроля работы служб, политик, правил безопасности. Это позволяет точнее и тоньше настроить защиту.

Используемая архитектура

В состав системы шлюза безопасности входит набор процессоров, отвечающих за свой определенный участок работы:

- центральный;

- обработчик данных;

- сетевой;

- обработчик политик безопасности.

Центральный процессор по своим возможностям напоминает CPU обычного компьютера. Его задачами являются выполнение основных операций межсетевого экрана. Все остальные сопроцессоры предназначены для снижения нагрузки на центральный.

В обязанности процессора обработки данных входит обработка подозрительных пакетов данных и их сравнительный анализ с уже знакомыми угрозами. Он способствует более быстрым вычислениям на программном уровне, работает на предотвращение вторжений и выполняет функции антивирусной защиты.

Высокоскоростное обслуживание потоковых данных возложено на сетевой процессор. Он анализирует входящие/исходящие блоки и пакеты, транслирует адреса, занимается шифрованием и перенаправлением трафика.

Соблюдение политик безопасности может возлагаться на отдельный процессор, который выполняет антивирусные функции и предотвращает вторжения. Забирая на себя сложные и ресурсоемкие задачи, он снижает нагрузку на центральный процессор.

МЭ нового поколения (NGFW)

Ключевой особенностью NGFW является возможность фильтрации обмена данными не только по портам, адресам и протоколам, но на работающих приложениях. Более широкая функциональность позволяет обеспечить более качественную защиту от атак и надежнее блокировать потенциальные угрозы.

В отличие от рассмотренных выше универсальных шлюзовых решений, NGFW позволяет более детально настраивать политики безопасности. Также предлагаются специальные пакеты для крупного бизнеса.

Базовые возможности NGFW

Среди множества функций безопасности, имеющихся в NGFW, стоит выделить:

- Технология глубокого анализа пакетов (DPI). В противоположность классическим брандмауэрам, DPI анализирует пакеты информации на высших уровнях модели OSI. Также с ее помощью проводится поведенческий анализ сетевого обмена для распознавания приложений, не использующих традиционные методы создания заголовков и структуру данных.

- Система обнаружения и предотвращения вторжений (IDS/ IPS) для защиты от атак на сетевую инфраструктуру и извещения администратора о попытках таковых. Если классические экраны просеивают и блокируют обмен, то IPS/IDS способна обнаружить непосредственный момент вторжения и предотвратить его в соответствии с заданными параметрами защиты.

- Защита от вредоносных и шпионских программ в режиме реального времени, способная обнаруживать и обезвреживать вредоносное ПО на всех используемых платформах.

- Веб-фильтр для фильтрации доступа по URL, позволяющий заблокировать посещение определенных сайтов и приложений по заданному ключевому слову в их адресе.

- Функция инспектирования SSL, которая позволяет NGFW установить защищенное SSL-соединение с сервером и клиентом. Это дает возможность контролировать зашифрованный обмен и применять к нему определенные правила и политики безопасности.

- Антиспам-функция, которая защищает сотрудников организации от получения ненужных и фишинговых писем.

- Функция контроля доступа к приложениям (Application Control). Может ограничить доступ к отдельным приложениям, их категориям или некоторым функциям. Отслеживает запущенные на ПК пользователя приложения в онлайн-режиме.

- Брандмауэр веб-приложений (Web Application Firewall), предоставляет возможность создать набор политик и правил, защищающих от атак на веб-приложения.

- Функция аутентификации пользователей, дает возможность назначить отдельные правила для каждого отдельного пользователя или определенной группы.

- Песочница (Sandboxing). Автоматически помещает подозрительный исполнимый файл в изолированную среду для проверки. Это безопасный способ установить программу без риска нанести вред всей системе.

Песочница достаточно эффективна в борьбе с угрозами «нулевого дня», когда вирус уже написан, но в антивирусные базы он еще не внесен. Именно такие угрозы способны нанести максимальный вред, поскольку могут пропускаться традиционными инструментами защиты.

Прокси в качестве МЭ

Используемый в качестве шлюза прокси способен контролировать обмен данными на уровне стека TCP/IP. Информация фильтруется на основе заголовков, их размера и содержимого. Может осуществляться по одному или нескольким протоколам соединений.

Используются для выполнения следующих задач:

- безопасность (собственного сайта или запрет посещения выбранных);

- увеличение сетевой производительности;

- ускорение доступа к сетевым ресурсам.

Если классический брандмауэр фильтрует и отслеживает трафик на уровне сетевых и транспортных протоколов, то прокси-сервер фильтрует его на прикладном, устанавливая соединение между клиентом и сервером.

Обычно прокси используется в качестве дополнения к стандартному МЭ, но имеет более точные и глубокие инструменты управления, чем обычные правила брандмауэра. Существуют веб-прокси и решения, работающие по другим протоколам (FTP, DNS, SSL, SSH и другие).

Заключение

Данный обзор рассказывает об основных видах межсетевых экранов, способах и причинах их использования. Рассмотрели преимущества и ограничения в работе различных типов брандмауэров, их слабые и сильные стороны. В настоящее время ЗАО «БФТ» подготавливает приемлемое для условий рынка Республики Беларусь техническое решение, которое ляжет в основу услуги предоставления межсетевого экрана. По интересующим вопросам можно обратиться к менеджеру, оставив контакты в любой форме на нашем сайте.

Появились вопросы по статье? Задайте вопрос менеджеру ЗАО «Банковско-финансовая телесеть»: