Содержание

Криптографическое шифрование данных — это процесс применения криптографических методов и алгоритмов для обеспечения безопасности информации. Он позволяет защитить данные от несанкционированного доступа, изменений и других угроз в цифровом пространстве.

Криптографическая безопасность относится к сфере защиты данных, использующей сложные методики шифрования. Если вкратце, то суть заключается в изменении информации при использовании определенных методов кодирования.

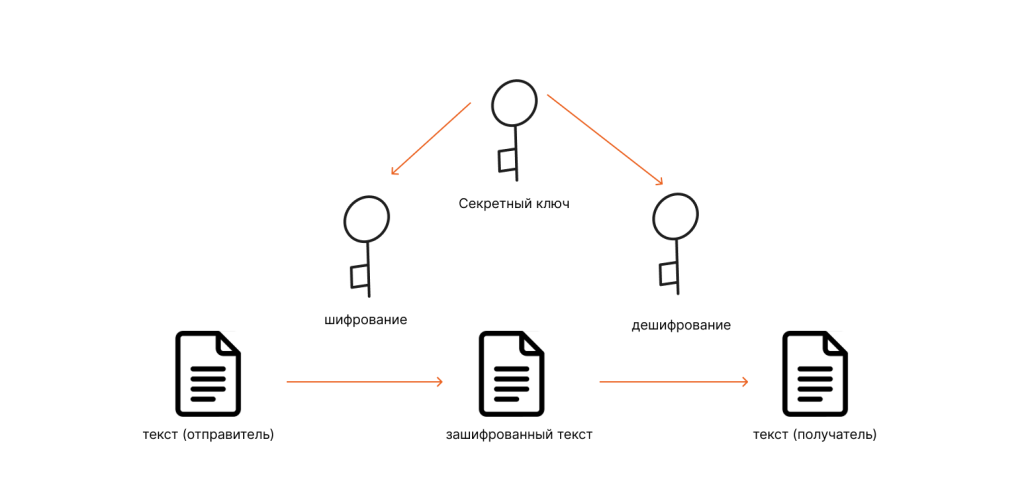

По своей сути криптошифрование подразумевает изменение сообщения с помощью специализированного алгоритма, известного как ключ, перед отправкой его адресату.

Впоследствии получатель применяет определенный алгоритм дешифровки для получения текста закодированного сообщения. Этот процесс эффективно оберегает информацию от доступа третьих лиц и потенциального использования злонамеренными организациями.

В современном языке такой подход к шифрованию можно назвать технологией симметричных криптоключей. Ее основная задача заключается в сохранении конфиденциальности, а также и информационной целостности во время перемещения по сетям между пользователями.

Всеобъемлющая цель подобной защиты в первую очередь ставит перед собой сохранение секретности и максимально обезопасить процесс обмена данными в сетях. Это подразумевает разные аспекты, в том числе обработку, использование и передачу данных, а также отвечает за вопросы целостности и подлинности электронных подписей, проверку пользователей и безопасность компонентов аутентификации.

Какая защита бывает

Криптографическая защита представлена тремя совершенно разными классами.

Симметричная

Основана на применении конкретного ключа непосредственно как для процесса шифровки так и для дешифровки. Подобная простота делает ее основополагающей в этом вопросе.

В подобной криптографической парадигме назначенный ключ применяется для кодирования данных, а уполномоченный получатель, обладающий соответствующим закрытым ключом, может расшифровать информацию, когда это необходимо. Такая криптография находит применение как в сценариях передачи данных в реальном времени, так и в сценариях хранения данных, хотя она преимущественно защищает данные в состоянии покоя из-за присущего ей риска, связанного с передачей ключа шифрования при передаче.

Яркими примерами алгоритмов симметричной криптографии являются Data Encryption Standard и шифр Цезаря. При этом каждый из этих примеров обладает уникальными криптографическими способностями.

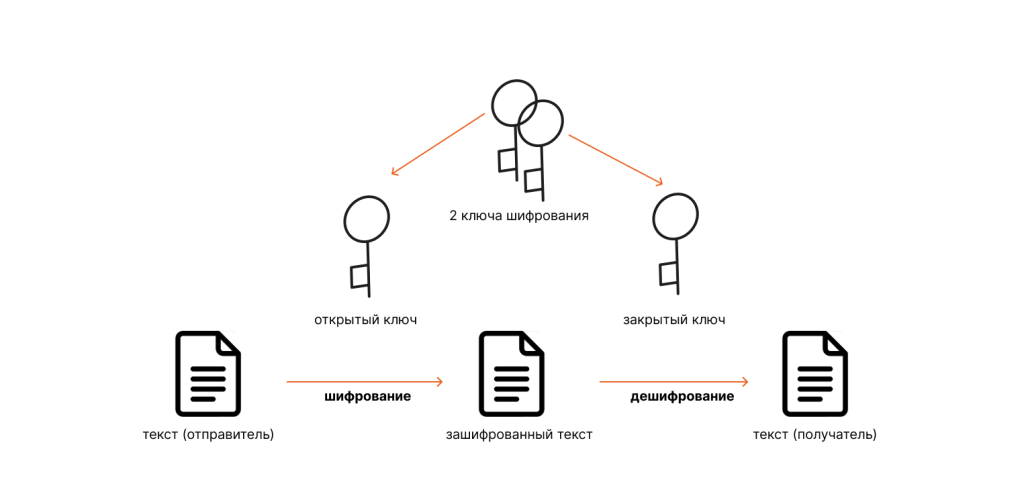

Ассиметричная

В сфере криптографических технологий процесс криптографии использует несколько ключей для шифровки и дешифровки данных. В то время как один ключ служит для шифрования, его аналог используется для обратного процесса. В отличие от симметричной криптографии, в асимметричном варианте используются два совершенно разных ключа для обоих процессов.

Закрытый ключ, остающийся по-молчанию конфиденциальным, хранится у владельца, в то время как открытый ключ, доступный всем, может быть передан другим. Закрытый ключ хранится в строжайшей безопасности у его владельца, в то время как открытый вариант ключа может быть распространен среди третьих лиц.

Хеш-функции

Являются необратимыми алгоритмами, которые преобразуют ту или иную информацию в строки определенной длины, обеспечивая защиту данных за счет необратимости. Хеширование преобразует входные строки в уникальные выходные строки, при этом для взлома хэша требуется исчерпывающая проверка всех возможных входных данных до получения идентичного хэша. Хэш-функции применяются в целях хэширования данных, например, в целях защиты паролей, а также генерации сертификатов.

Соблюдение установленных требований к применению криптоалгоритмов является обязательным условием обеспечения надежных мер кибербезопасности.

Резюме

| Вид криптографии | Описание | Примеры методов и алгоритмов |

|---|---|---|

| Симметричная | Использует один ключ для шифрования и расшифрования данных | AES, DES, 3DES, Blowfish |

| Асимметричная (RSA) | Использует пару ключей: публичный и приватный. Публичный ключ используется для шифрования, а приватный — для расшифровки | RSA, ECC |

| Хэширование | Преобразует данные в фиксированную длину хэша. Хэши используются для проверки целостности данных | MD5, SHA-256, SHA-3 |

Услуги по защите информации пользуются повышенным спросом и их актуальность подтверждается на законодательном уровне, в особенности для клиентов-юридических лиц, которых обслуживают специалисты из компании «Банковско-финансовая телесеть».

Стандарты безопасности информации за рубежом

В западном контексте описываемой в статье информации также есть множество примеров строгих протоколов защиты информации. При этом, подобные стандарты предписывают надежную защиту криптоматериалов на протяжении всего их жизненного цикла, включающего создание, хранение, распространение, обработку, уничтожение и восстановление криптоключей.

В этих стандартах выделены различные области.

- Обучение. Персонал, участвующий в разработке, внедрении или управлении системой, обязан обладать исчерпывающими знаниями о криптографических реквизитах, изложенных в стандарте.

- Хранение данных. Определенные данные следует шифровать в состоянии покоя или при хранении в Интернете с использованием безопасных хэш-функций. Любая зашифрованная конфиденциальная информация, которой предписано храниться на протяжении более 2-х лет, требует повторного шифрования при передаче в другую организацию.

- Безопасность мобильных устройств. Подобные устройства, к примеру, смартфоны, планшеты или ноутбуки, обрабатывающие или хранящие конфиденциальные данные, по определению шифруют все их содержимое. Аналогично, определенные данные, которые имеются в памяти стационарных компьютеров, должны шифроваться, а информация в соответствуюих хранилищах должна шифроваться на уровне столбцов или полей/ячеек непосредственно перед записью.

- Безопасность связи. Передача конфиденциальной информации требует шифрования с применением определенных конкретных средств. Проверка целостности данных обязательно должна осуществляться с применением утвержденных кодов проверки сообщений или определенных цифровых подписей при использовании точных временных меток из признанными надежными источников.

- Развертывание. Приложения, использующие криптографию, должны включать генераторы случайных или псевдослучайных чисел, проверять подлинность сертификатов и иметь полноценную возможность удалять расшифрованную информацию из кэша или временной памяти после завершения задачи. Тестирование и оценка безопасности (STE) являются обязательными перед развертыванием приложений, которые занимаются обработкой таких данных.

- Защита криптоматериалов. Доступ к криптоматериалам следует ограничить уполномоченными лицами, а ключи должны быть защищены в зависимости от чувствительности тех или иных данных, которые они защищают. Предпочтительно, чтобы ключи генерировались с применением специальных а программных или аппаратных модулей, локально, когда это возможно.

Механизм работы систем

- Создание тех или иных данных. Пользователи генерируют документы для передачи.

- Добавление мер безопасности. Специальная подпись, созданная с применением криптографических средств и ключа, соединяется с самим документом непосредственно перед передачей.

- Получение защифрованных данных и их прямая дешифрация. Получатели декодируют конкретный файл или файлы с применением криптографических средств, которые обеспечивают целостность полученного документа.

Среди основных функций средств криптозащиты данных в первую очередь можно выделить следующие.

- Применение к файлу электронной подписи.

- Проверка подлинности такой электронной подписи.

- Шифрование и дешифрование непосредственных документов для их передачи.